Tehdit aktörleri, Windows cihazlarına kripto para cüzdanlarını çalan kötü amaçlı yazılımları bulaştırmak için değiştirilmiş KMSpico yükleyicilerini dağıtıyor.

Bu aktivite, korsan yazılımların lisans maliyetlerinden tasarruf etmek için bu riske değmeyeceği konusunda uyaran Red Canary’deki araştırmacılar tarafından fark edildi.

KMSPico, lisansları hileli bir şekilde etkinleştirmek için bir Windows Anahtar Yönetim Hizmetleri (KMS) sunucusunu taklit eden popüler bir Microsoft Windows ve Office ürün etkinleştiricisidir.

Red Canary’ye göre, meşru Microsoft yazılım lisansları yerine KMSPico kullanan birçok BT departmanı beklenenden çok daha büyük.

Red Canary istihbarat analisti Tony Lambert, “Sistemleri etkinleştirmek için meşru Microsoft lisansları yerine KMSPico’yu kullanan birkaç BT departmanı gözlemledik” dedi.

“Aslında, IR ortağımızın, kuruluşun ortamda tek bir geçerli Windows lisansına sahip olmaması nedeniyle bir ortamı düzeltemediği, talihsiz bir olay müdahale angajmanı bile yaşadık.”

Kusurlu ürün aktivatörleri

KMSPico genellikle korsan yazılımlar aracılığıyla dağıtılır ve aracı reklam yazılımı ve kötü amaçlı yazılım içeren yükleyicilere saran siteleri kırar.

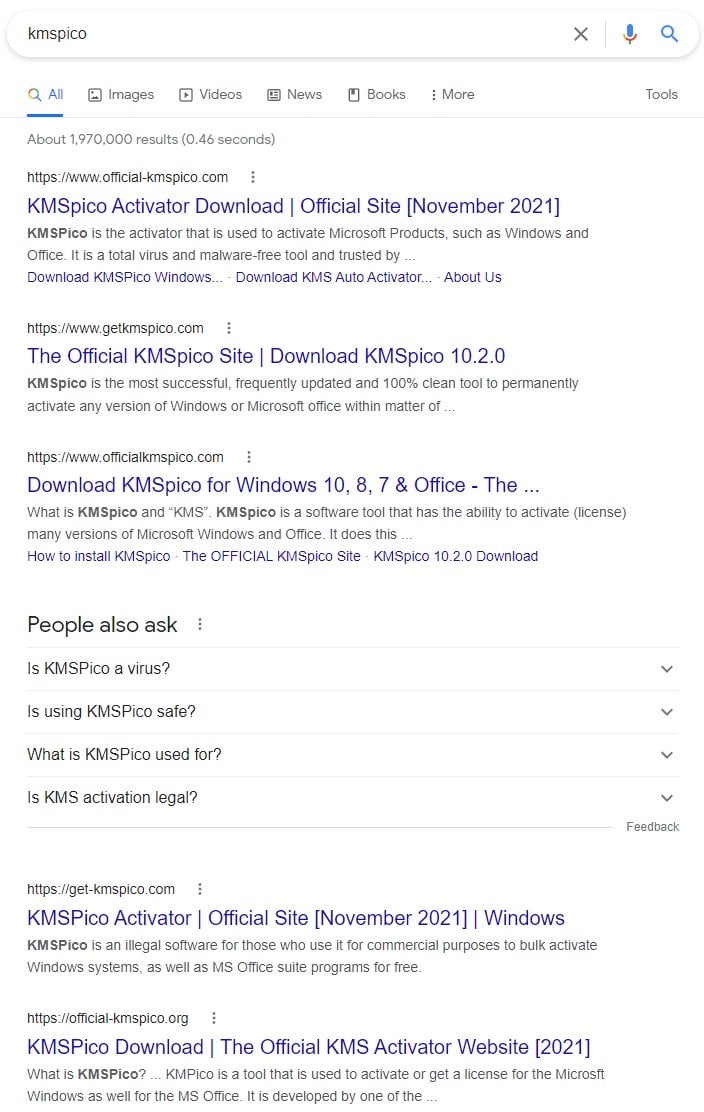

Aşağıda görebileceğiniz gibi, hepsi resmi site olduğunu iddia eden KMSPico’yu dağıtmak için oluşturulmuş çok sayıda site var.

RedCanary tarafından analiz edilen kötü niyetli bir KMSPico yükleyicisi, 7-Zip gibi kendi kendine açılan bir yürütülebilir dosyada gelir ve hem gerçek bir KMS sunucu öykünücüsü hem de Cryptbot içerir .

Kampanyanın teknik analizi , “Kullanıcı, kötü amaçlı bağlantılardan birine tıklayarak KMSPico, Cryptbot veya başka bir kötü amaçlı yazılımı KMSPico olmadan indirerek virüs bulaşır”, diye açıklıyor .

“Düşmanlar KMSPico’yu da kuruyor, çünkü kurbanın olmasını beklediği şey bu, aynı anda Cryptbot’u sahne arkasına yerleştiriyor.”

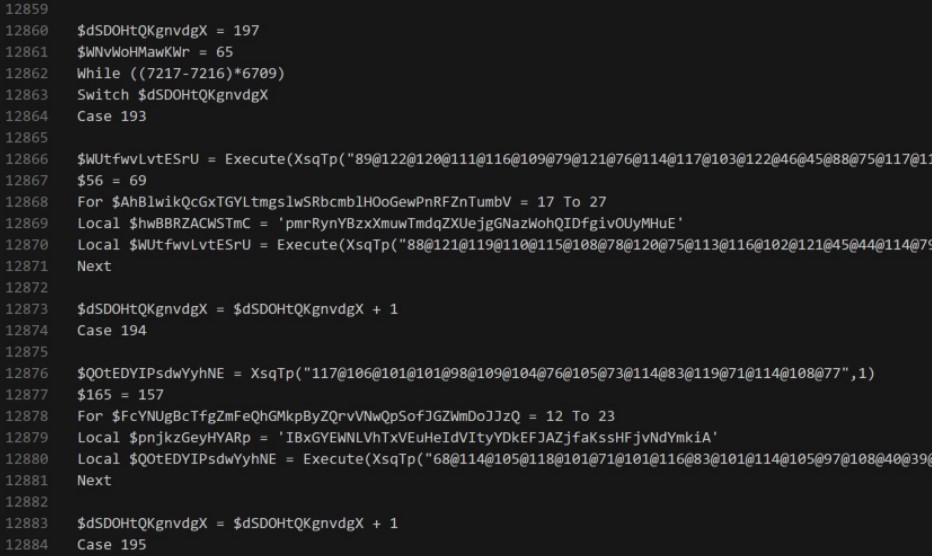

Kötü amaçlı yazılım, güvenlik yazılımı tarafından algılanmasını önlemek için yükleyiciyi gizleyen CypherIT paketleyicisi tarafından sarılır . Bu yükleyici daha sonra, korumalı alanları ve AV öykünmesini algılayabilen, ayrıca oldukça karmaşık bir komut dosyası başlatır, bu nedenle araştırmacının cihazlarında çalıştırıldığında yürütülmez.

Ayrıca, Cryptobot “%APPDATA%\Ramson” varlığını kontrol eder ve yeniden bulaşmayı önlemek için klasör varsa kendi kendini silme rutinini yürütür.

Cryptbot baytlarının belleğe enjeksiyonu, işlemin boşaltılması yöntemiyle gerçekleşirken, kötü amaçlı yazılımın operasyonel özellikleri önceki araştırma bulgularıyla örtüşür.

Özetle, Cryptbot aşağıdaki uygulamalardan hassas verileri toplama yeteneğine sahiptir:

- Atomik kripto para cüzdanı

- Avast Güvenli web tarayıcısı

- cesur tarayıcı

- Ledger Live kripto para cüzdanı

- Opera Web Tarayıcısı

- Waves Client ve Exchange kripto para birimi uygulamaları

- Coinomi kripto para cüzdanı

- Google Chrome web tarayıcısı

- Jaxx Liberty kripto para cüzdanı

- Electron Cash kripto para cüzdanı

- Electrum kripto para cüzdanı

- Exodus kripto para cüzdanı

- Monero kripto para cüzdanı

- MultiBitHD kripto para cüzdanı

- Mozilla Firefox web tarayıcısı

- CCleaner web tarayıcısı

- Vivaldi web tarayıcısı

Cryptbot’un çalışması diskte şifrelenmemiş ikili dosyaların varlığına bağlı olmadığından, bunu algılamak yalnızca PowerShell komut yürütmesi veya harici ağ iletişimi gibi kötü amaçlı davranışların izlenmesiyle mümkündür.

Red Canary, tehdit tespiti için aşağıdaki dört önemli noktayı paylaşır:

- AutoIT meta verilerini içeren ancak dosya adlarında “AutoIT” bulunmayan ikili dosyalar

- Harici ağ bağlantıları yapan AutoIT süreçleri

- findstr /V /R “^ … $ ile benzer findstr komutları

- Birlikte rd /s /q, zaman aşımı ve del /f /q içeren PowerShell veya cmd.exe komutları

Özetle, KSMPico’nun gereksiz lisans maliyetlerinden tasarruf etmenin akıllı bir yolu olduğunu düşünüyorsanız, yukarıdakiler bunun neden kötü bir fikir olduğunu gösteriyor .

Gerçek şu ki, korsan yazılım yüklemekten kaynaklanan olay yanıtı, fidye yazılımı saldırıları ve kripto para birimi hırsızlığı nedeniyle gelir kaybı , gerçek Windows ve Office lisanslarının maliyetinden daha fazla olabilir.

Kaynak: bleepingcomputer.com